Hár bir backend-razrabotchik yamasa server administratorı ushın eń qorqınıshlı xabar bul — hosting provayderinen kelgen "Siziń serverińiz bloklanıw qáwipi astında" degen xat bolsa kerek.

Búgin men tap usınday jaǵdayǵa tústim. Timeweb-tegi VPS serverimnen dúnyanıń túrli múyeshlerine toqtawsız SSH hújimler (brute-force) ketip atırǵanı haqqında shaǵım keldi:

Уважаемый клиент! Мы получили жалобу от администратора стороннего сервиса на исходящие запросы вредоносного характера с вашего сервера 72.56.72.**. Приводим фрагмент журналов работы сервера, к которому шли обращения:

Logfile entries (time is CE(S)T):

Mon Dec 15 10:14:50 2025: user: root service: ssh target: 77.75.253.4 source: 72.56.72.**

Mon Dec 15 10:14:42 2025: user: root service: ssh target: 37.228.159.19 source: 72.56.72.**

Mon Dec 15 10:14:35 2025: user: root service: ssh target: 77.75.252.13 source: 72.56.72.**

Mon Dec 15 10:14:24 2025: user: root service: ssh target: 37.228.154.88 source: 72.56.72.**

...Вероятно, что эта активность является результатом взлома вашего сервера, поэтому вам необходимо провести аудит безопасности, чтобы избежать повторения проблемы в будущем. Просим вас принять меры в течение 24 часов и сообщить об этом нам, в противном случае сервер будет заблокирован.

Bul maqalada xakerler meniń serverime qalay kirgeni, qanday virus (mayner) ornatqanı hám eń qızıǵı — "mdrfckr" degen belgi arqalı olardı qalay tapqanım haqqında tolıq jazıp beremen.

1. Bári neden baslandı?

Serverim tınısh islep turǵan edi. Ózimniń Python, Django hám Node.js proektlerim PM2 arqalı turaqlı jumıs islep turǵan. Biraq, hosting qollap-quwatlaw xızmetinen kelgen xabarınan keyin loglarǵa qarasam, meniń IP adresimnen qaysıdur Qıtay, Evropa hám Amerika serverleriniń 22-portına (SSH) toxtawsız jalǵanıw háreketleri bolıp atır eken.

Men dárriw terminaldı axtardım:

netstat -natp

Nátiyje: Ekranda júzlegen SYN_SENT statusındaǵı qatarlar turar edi. Bul degeni — meniń serverim kimlergedur "hújim" qılıp atır!

Eń qızıǵı, processler diziminde httpd hám kthreadadd64 degen zatlar turar edi.

⚠️ Qızıq jeri: Meniń serverimde Nginx ornatılǵan, Apache (httpd) emes! Demek, bul virus ózin "tınısh" programmaday kórsetiwge urınǵan.

2. Xakerler qalay kirgen?

Virustı óshiriwden aldın, olardıń qay jerden tesik tapqanın tabıwım kerek edi.

Tekseriw nátiyjesinde mınalar anıqlandı:

-

Serverde root paydalanıwshısınan basqa, sistemalıq ubuntu degen paydalanıwshı bar eken (kópshilik VPS-larda default halda keledi).

-

Men root parolin quramalı qılǵanman, biraq ubuntu paydalanıwshısı yadtan shıǵıp ketken hám onıń paroli júdá ápiwayı bolǵan.

-

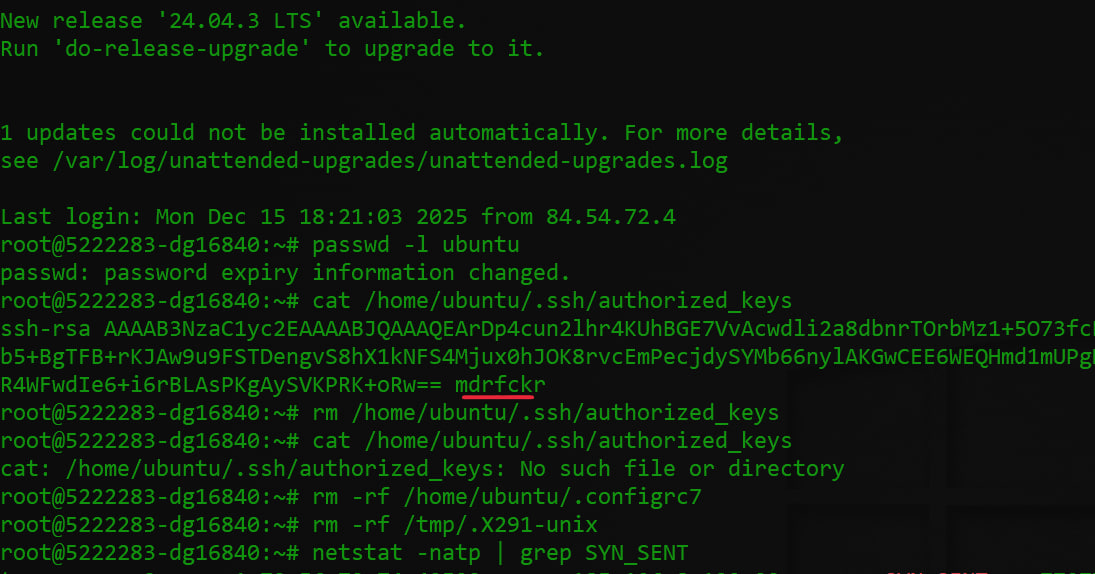

Xaker botlar usı ubuntu paydalanıwshısın buzıp kirip, onıń ~/.ssh/authorized_keys faylına ózleriniń SSH giltin jaylastırıp ketken.

Fayldı ashıp kórsem, gilt sońında usınday imza tur eken: mdrfckr.

3. "mdrfckr" — Bul ne?

Kishigirim izlew jumıslarınan soń tómendegilerdi anıqladım:

-

mdrfckr (inglis tilindegi sóginiwdiń "motherf*cker" qısqartpası) — bul global Botnet tarmaǵınıń imzası.

-

Olar ne qıladı? Olar "tiri" adam emes. Bul — dúnyadaǵı millionlap serverlerdi avtomatikalıq túrde skanerlep júretuǵın skriptler.

-

Maqseti:

-

Siziń serverińizge kswapd00 (XMRig) virusın ornatıp, server resurslarınan paydalanıp kriptovalyuta (Monero) islew.

-

Siziń serverińizdi "tramplin" sıpatında isletip, basqa serverlerdi buzıw. Timeweb-tiń shaǵım qılǵanı da sol ushın eken.

-

Yaǵnıy, meniń serverim xalıqaralıq kiber-jinayatshılar tarmaǵınıń "quralına" aylanıp qalıptı.

4. Tazalaw

1-qádem: Esikti qulıplaw

Hosting serverimdi bloklamawı ushın, dárriw serverden sırtqa shıǵatuǵın SSH sorawlardı (22-port) jawıp tasladım:

iptables -A OUTPUT -p tcp --dport 22 -j DROP

2-qádem: Viruslardı joq qılıw

httpd hám kthreadadd64 processterin PID nomeri arqalı "óltirdim":

kill -9 [PID_NOMERI]

3-qádem: Jasırınǵan fayllardı tabıw

Viruslar tiykarınan /tmp hám /var/tmp papkalarında jasırınıp jatqan eken. Olar .kswapd00, .configrc7 sıyaqlı noqat penen baslanatuǵın (jasırın) atlar menen júrgen. Barın óshirip tasladım.

4-qádem: Eń baslısı — ubuntu dı joq qılıw

Xaker kirgen "tesik"ti pitew ushın tómendegi islerdi isledim:

-

crontab (rejelestiriwshi) tekserdim: Virus server óship-janǵanda qayta islep ketiwge maslastırılǵan eken. Tazaladım.

-

Hám eń sońında, virus kirgen ubuntu paydalanıwshısın pútkilley óshirip jiberdim:

userdel -r ubuntu

Juwmaq

Bul waqıya maǵan qımbatqa túsiwine sál qaldı, biraq úlken tájiriybe boldı. Eger sizde de VPS server bolsa, mınalarǵa dıqqat beriń:

-

Standart userlerdi óshiriń: Server alǵanıńızda ubuntu, admin, user sıyaqlı paydalanıwshılar bolsa, olardı óshiriń yamasa kúshli parol qoyıń.

-

SSH giltlerdi tekserip turıń: ~/.ssh/authorized_keys faylına tez-tez qarap turıń. Eger mdrfckr yamasa tanıs emes gilt kórseńiz — dárriw óshirip taslań!

-

Monitoring: Eger serverińiz sebepsiz "qatıp" qalsa, dárriw htop hám netstat penen tekseriń.